Mes objectifs :

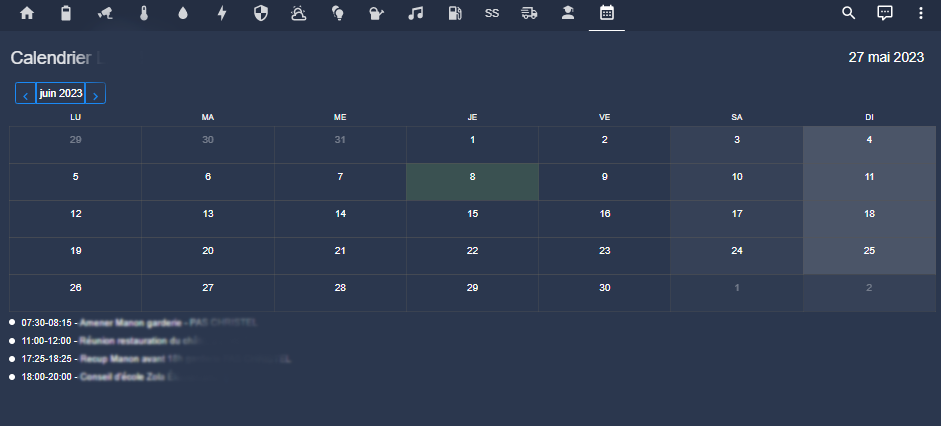

- Récupérer mon calendrier O365

- L’afficher sur une vue Home Assistant en plein écran

Mes objectifs :

Il est parfois complexe d’arriver à recevoir dans un canal dédié de Teams un mail venant de l’extérieur.

Par exemple, je voudrais que tous les mails que m’envoie la Préfecture aillent dans un canal Préfecture qui se trouve dans une équipe Mails de groupe.

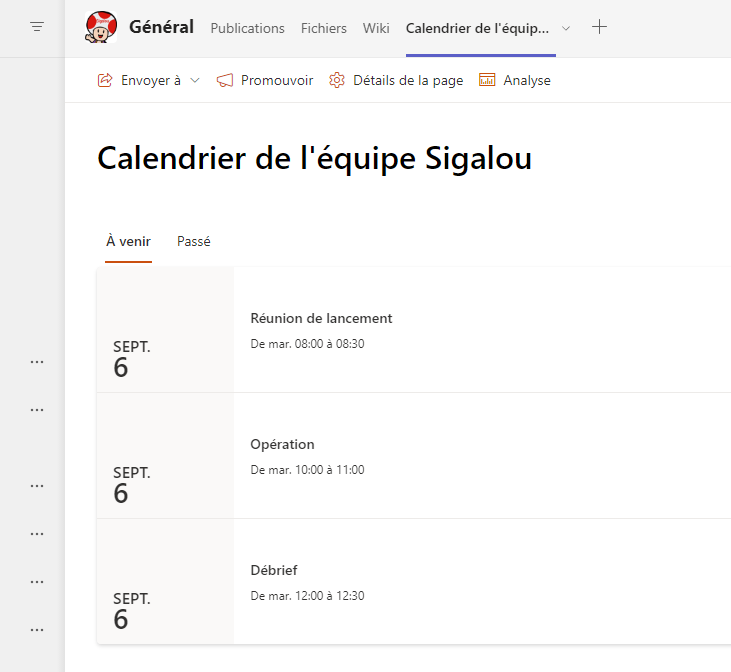

Les membres d’une équipe Teams (donc d’un groupe 365) peuvent obtenir le calendrier d’équipe dans un canal de leur équipe.

Il est parfois plus simple que la VM s’ouvre avec son mot de passe enregistré.

Sinon, on peut se retrouver avec :

Voici donc mes notes pour créer cette VM

Sur le Synology, on utilise Virtual Machine Manager

Puis on suit ce tuto très bien fait.

Une fois lancé, on fait un grand grand ménage pour supprimer tout ce qui est inutile, il suffit de lire le paragraphe optimisation du tuto Réinstaller Windows 10

Si les services UIFlowService et UIFlowAgentLauncherService ne se lance pas, faire un petit bat avec :

et le lancer au démarrage de la VM

Une erreur se produit et on n’arrive plus à supprimer un fichier ou un dossier dans une zone de partage OneDrive

Depuis les dernières versions de Windows 10, l’installation qui se veut simple s’est finalement assez complexifiée. Ce tuto permet de résumer les étapes pour avoir une installation la plus opérationnelle possible (et la plus épurée).

Avec la multiplication des versions pirates (et souvent vérolées), Microsoft a enfin décidé d’offrir un outil complet de création d’une clé usb d’installation, inutile de fournir de CD original ou de fichier iso, tout se fait tout seul dans l’installateur.

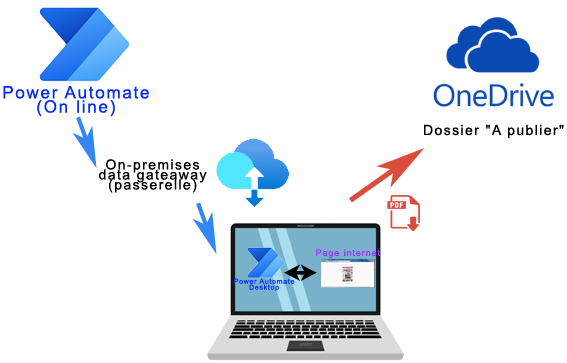

J’ai un abonnement au journal local, mon objectif est d’automatiser la récupération du fichier PDF de ce journal puis de la diffuser sur Teams

Ce petit tuto sous forme de témoignage après des jours de recherche infructueuse.

J’ai espoir que cette page sera utile à d’autres.